Tempo de leitura: menos de 1 minuto

É de amplo conhecimento que a Internet é inundada por constantes ataques cibernéticos. Uma vez conectados à Internet, os dispositivos enfrentarão todos os tipos de problemas de segurança. Portanto, geralmente é recomendado que os dispositivos não sejam conectados diretamente à Internet, a menos que haja propósitos especiais de acesso. Sem acesso direto a rede externa, a probabilidade de um dispositivo ser atacado será bastante reduzida. Contudo, isso não impede a possibilidade de um ataque. Quando é necessário fazer um dispositivo ser visível através da internet, é importante protegê-lo usando uma defesa de abordagem profunda. Firewalls, VPNs, detecção de intrusão, criptografia e dois fatores de autenticação em dispositivos com acesso à Internet, são formas eficazes de reduzir o risco de ataque e alertando-o do tráfego de rede anormal.

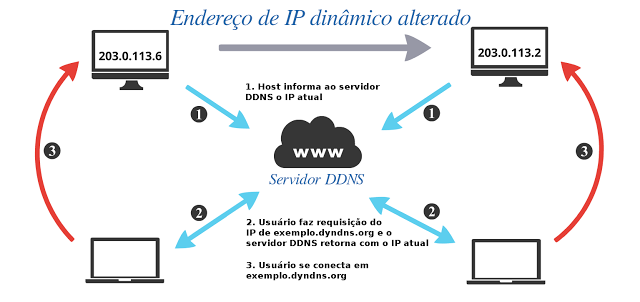

Se as soluções P2P ou VPN não atenderem às necessidades dos usuários, que desejam ter um acesso rápido e contínuo ao serviço de porta especificado do dispositivo através da Internet, os usuários podem ter que escolher o tradicional esquema de “direcionamento de porta”. Enquanto isso fornece acesso fácil aos dispositivos, deve ser dada uma atenção especial aos controles de segurança, porque esses dispositivos serão visíveis a partir da Internet. Se alguém decide usar este método, é altamente recomendável que outros controles de segurança no host sejam usados para proteger melhor o dispositivo. Como mostrado nos guias “IPC Security”e” NVR Security”, a Hikivision forneceu uma série de recomendações para proteger melhor esses dispositivos:

1) Minimize o número de portas expostas à Internet. Não configure o endereço IP do dispositivo para DMZ, o que irá expor seu dispositivo diretamente a rede externa. Somente encaminhe as portas de rede que devem ser usadas. Por exemplo, para use serviços da Web, somente a porta 443 é encaminhada.

2) Evite usar portas genéricas e reconfigure-as como portas personalizadas. Depois de alterada a porta padrão, você reduzirá o risco de que o invasor

adivinhe a porta que você está usando. Por exemplo, a porta 443 é geralmente usada para HTTP. Recomenda-se que o usuário configure uma porta personalizada para o serviço em vez da porta 443, e a porta personalizada deve estar de acordo com a regra de porta TCP / IP (1 – 65535).

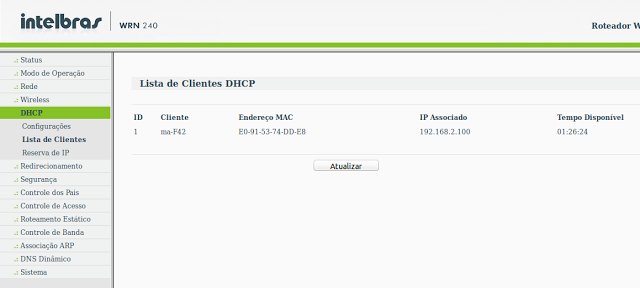

3) Ativar filtragem de IP. Se você tiver endereços IP estáticos em seus dispositivos remotos, você pode criar uma regra de filtro com um intervalo de IP (seu provedor de serviços de Internet em casa, seu celular

provedor de serviços, etc.) e permitir somente os dispositivos especificados na regra de filtragem de endereço IP para acessar o sistema.

As sugestões de segurança acima podem aumentar a segurança até certo ponto, mas estes não são suficientes, e os usuários ainda precisam fazer o seguinte como pontos básicos:

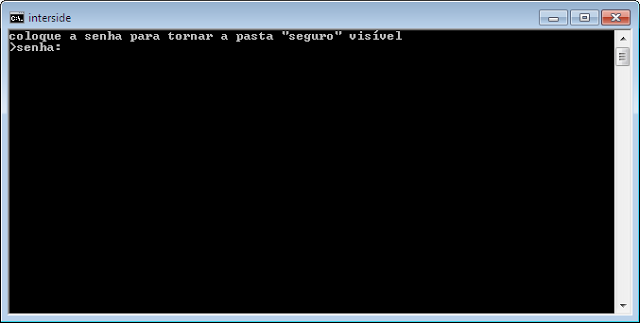

1) Defina uma senha forte. Veja as recomendações do NIST para criação de senha forte. https://pages.nist.gov/800-63-3/sp800-63b.html

2) Atualize para o firmware mais recente do dispositivo lançado pela Hikvision, assim que possível.

Se possível, colocar seus dispositivos conectados à Internet por trás de uma VPN pode melhorar a segurança do sistema substancialmente. Enquanto os dispositivos Hikvision não têm atualmente VPNs integrados, é possível implementar servidores VPN na frente dos dispositivos.