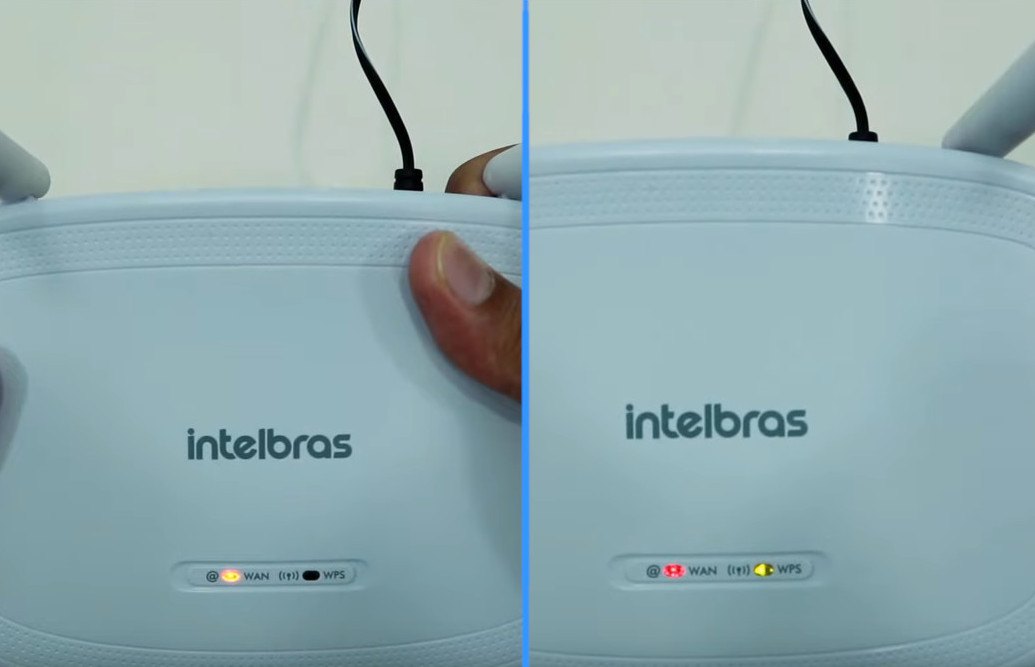

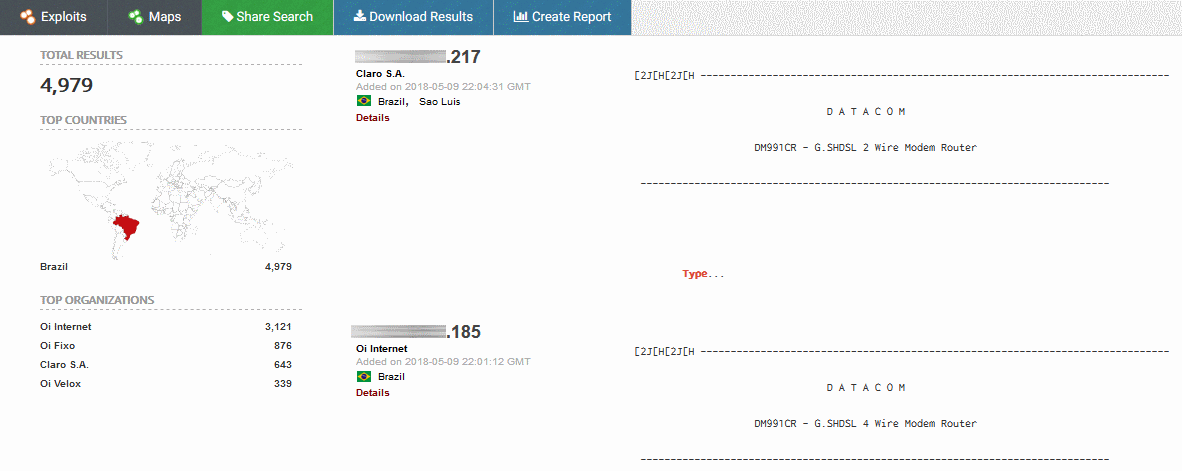

브라질 인터넷 공급자는 거의 텔넷 암호 없이 라우터를 배포한 것으로 보입니다. 5.000 고객, 기기를 남용에 노출.

장치는 Ankit Anubhav에 의해 발견되었습니다., NewSky 보안 수석 연구원, 보안 전문 사이버보안 회사 사물인터넷.

노출된 모든 장치는 ISP가 – 오이 인터넷 – 고객에게 제공. Anubhav는 세 가지 유형의 Datacom 라우터를 식별했다고 말합니다. – DM991CR, DM706CR 및 DM991CS.

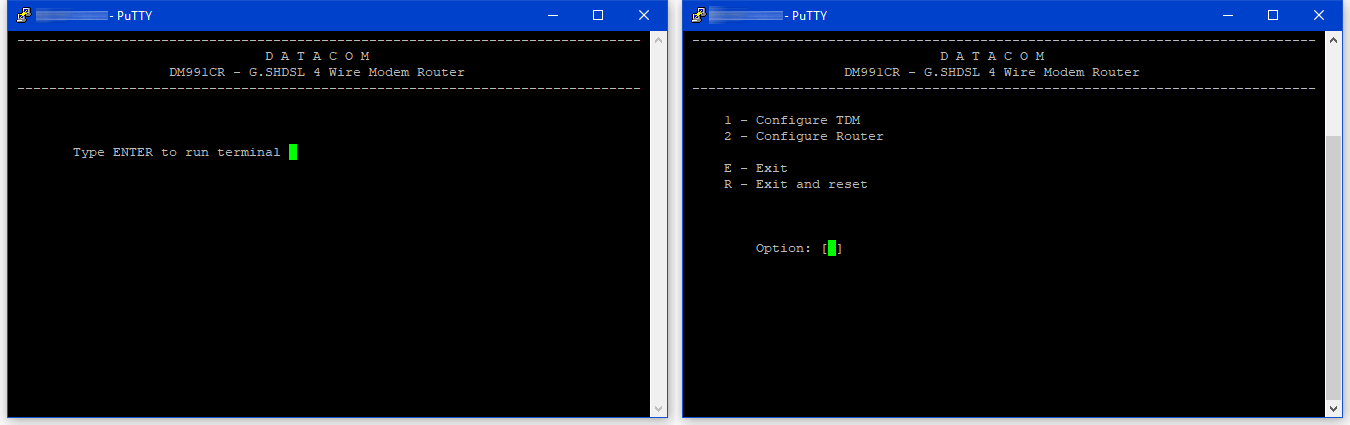

해킹하려면 Enter 키를 누르세요.

일부 장치에는 Telnet 비밀번호가 있습니다, 그러나 대다수는 누구나 라우터에 연결하여 구성을 변경할 수 있도록 허용했습니다..

“이는 장치 아키텍처의 문제가 아닙니다., 하지만 장치 구성이 잘못되었습니다., 귀하의 텔넷은 아무런 문제 없이 외부 세계에 노출되어 있기 때문입니다.”, 이 Anubhav à Bleeping Computer.

연구원은 장치에 기본적으로 비밀번호가 없는 Telnet 서비스가 제공된다는 라우터 설명서 중 하나를 지적했습니다., 이는 사용자가 직접 설정해야 함을 의미합니다..

블리핑 컴퓨터가 Oi 인터넷에 접속을 시도했습니다., 하지만 자동화된 채팅봇과 영어를 구사하지 못하는 직원들만이 그들을 맞이했습니다.. NewSky Security는 Bleeping Computer에 노출된 라우터에 대해 CERT Brasil에 통보했다고 말했습니다., 현지 기관이 조사 결과를 통신업체에 연락하고 노출된 장치를 보호할 수 있는 솔루션을 제시하도록 요청합니다..

장치를 제어하는 것은 매우 쉽습니다.

공격자가 이러한 라우터를 장악하는 것은 매우 쉽습니다., 텔넷 비밀번호가 없다는 점을 활용하여 노출된 라우터를 봇넷에 가두는 자동화된 스크립트를 작성할 수 있기 때문입니다..

“IoT 공격은 세 가지 수준으로 단순화될 수 있습니다.: 수준 0 (인증 없이 기기 공격), 수준 1 (취약한 비밀번호를 추측하는 중 / 기준) 및 레벨 2 (IoT 익스플로잇을 사용하여 액세스 권한 획득)”, 아누바브를 설명하다.

“IoT 공격은 시간이 지남에 따라 더욱 정교해지고 있지만, NewSky Security를 통해 레벨 공격이 증가함 2, 가장 쉬운 공격 벡터는 여전히 관찰할 수 있습니다. (레벨 공격을 사용 0 인증 없이 장치를 제어하려면) 여전히 매우 관련성이 높습니다 2018 , 소유자가 비밀번호 설정도 없이 기기를 노출한 덕분에. ”

“강력한 비밀번호를 설정하고 IoT 장치를 최신 상태로 유지하면 공격자가 제로 데이 또는 장기간의 잔인한 세션을 사용하는 것을 제한할 수 있습니다., 두 옵션 모두 대부분의 공격자에게 수익성이 높지 않습니다., 장치를 안전하게 만들기”, 전문가를 추가했습니다.

Bleeping Computer는 장치 소유자와 ISP가 장치를 보호하는 데 더 많은 시간을 제공하기 위해 이러한 장치를 노출하는 Shodan 검색 쿼리를 공유하는 것을 자제했습니다..

출처: www.bleepingcomputer.com