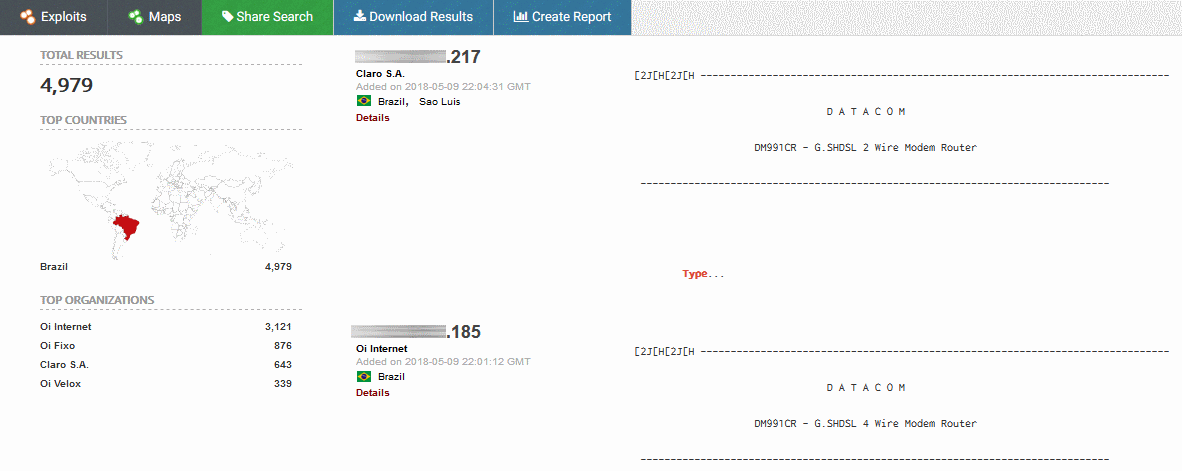

Un PSI brasileño parece haber desplegado routers sin una contraseña de Telnet a casi 5.000 clientes, dejando dispositivos abiertos al abuso.

Los dispositivos fueron descubiertos por Ankit Anubhav, Investigador Principal de Seguridad NewSky, una compañía de seguridad informática especializada en la seguridad Internet de las cosas.

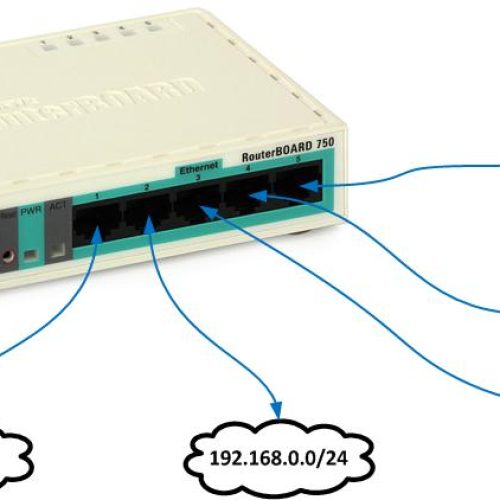

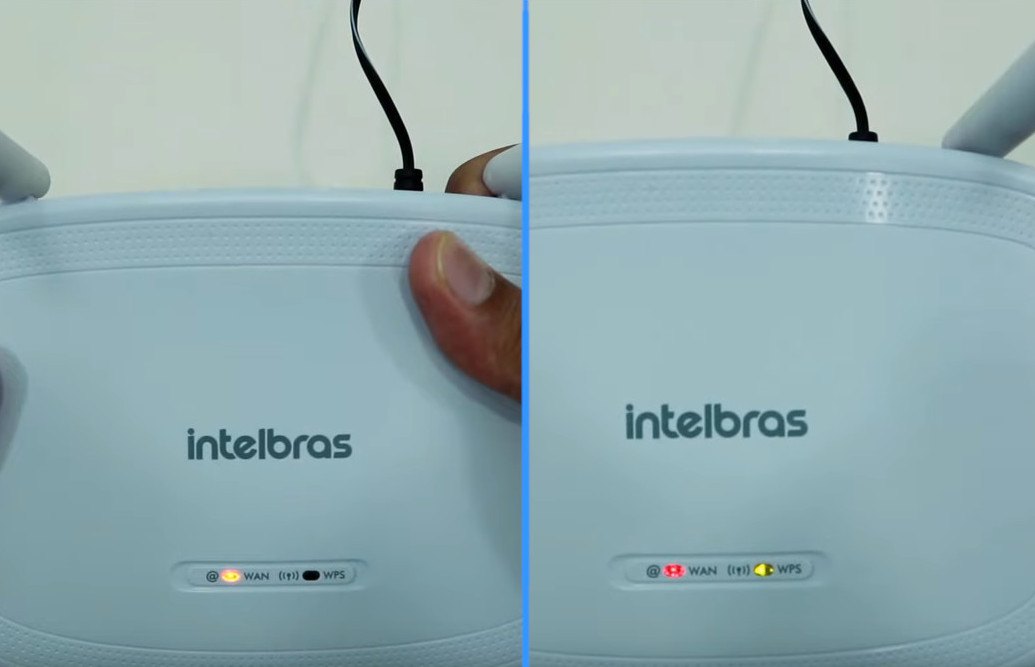

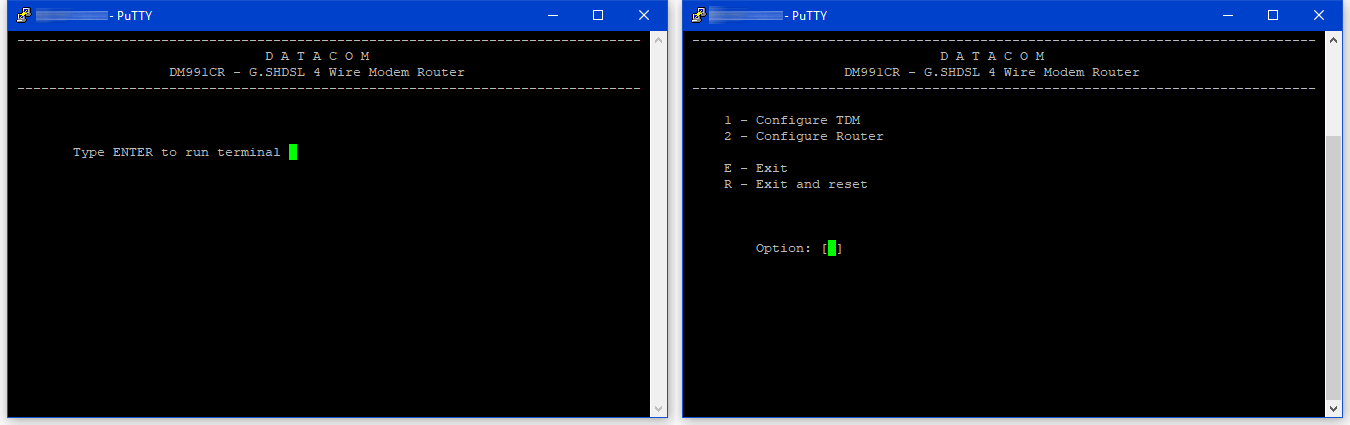

Todos los dispositivos están expuestos los routers que Datacom ISP – Oi Internet – prestado a los clientes. Anubhav dice que ha identificado tres tipos de routers para comunicación de datos – DM991CR, DM706CR e DM991CS.

ENTER ENTER para cortar

Algunos dispositivos tienen una contraseña de Telnet, pero la mayoría permita que nadie para alterar sesión en el router y su configuración.

“Esto no es un problema con la arquitectura del dispositivo, pero una mala configuración de los dispositivos, desde su telnet está expuesta al mundo exterior sin ningún problema”, Anubhav disse a que pita ordenador.

El investigador señaló una de las instrucciones de router que sugiere que los dispositivos vienen con un servicio de Telnet sin contraseña por defecto, lo que significa que los usuarios deben configurar uno yo mismo.

El ordenador que pita trató de ponerse en contacto con Internet de alta, pero fueron recibidos únicamente por robots automatizados de chat y el personal que no hablan Inglés. La Seguridad NewSky dijo que pita ordenador que comunicó la CERT Brasil en los routers expuestos, solicitando que la agencia local de él en contacto con el operador con sus hallazgos y presentar una solución para proteger los dispositivos expuestos.

Toma el control de los dispositivos es un pedazo de pastel

Tome estos routers es muy fácil para los atacantes, que pueden escribir scripts automatizados que se aprovechan de la falta de una contraseña de Telnet a los routers netos expuestos en una red de bots.

“Los ataques de la IO se pueden simplificar en tres niveles: nivel 0 (dispositivo sin cabecera de autenticación), nivel 1 (adivinar una contraseña débil / estándar) y Nivel 2 (mediante una operación IO para acceder)”, Explica Anubhav.

“A pesar de que los atacantes de la IO son cada vez más sofisticados con el tiempo, con NewSky Seguridad viendo un aumento en el nivel de ataques 2, También podemos observar que el vector de ataque más fácil (utilizando un nivel de ataque 0 para controlar un dispositivo de autenticación) Todavía es muy relevante en 2018 , Gracias a los dueños que exhiben sus dispositivos sin ni siquiera establecer una contraseña. ”

“Establecer una contraseña segura y mantener su dispositivo IO actualizado limita a los invasores a utilizar una sesión de brutalidad día cero o larga, ambas opciones no son muy rentables para la mayoría de los invasores, haciendo que el dispositivo de seguridad”, Añadió el experto.

El ordenador que pita abstuvo de compartir las consultas de búsqueda Shodan que exponen estos dispositivos para dar a los propietarios de dispositivos e ISP ya para proteger sus dispositivos.

fuente: www.bleepingcomputer.com