Temps de lecture: moins que 1 minute

Il est bien connu que l'Internet est inondé par des cyber-attaques constantes. Une fois connecté à Internet, les appareils devront faire face à toutes sortes de problèmes de sécurité. donc, il est généralement recommandé que les appareils ne sont pas connectés directement à Internet, à moins que des accès à des fins spéciales. Pas d'accès direct au réseau externe, la probabilité d'être attaqué dispositif sera considérablement réduit. cependant, cela ne fait pas obstacle à la possibilité d'une attaque. Lorsqu'il est nécessaire de réaliser un dispositif pour être visible sur Internet, il est important de le protéger en utilisant une approche profonde de la défense. Pare-feux, réseaux privés virtuels, Détection d'intrusion, le chiffrement et l'authentification à deux facteurs pour l'accès Internet aux périphériques, sont des moyens efficaces pour réduire le risque d'attaque et d'alerter le trafic réseau anormal.

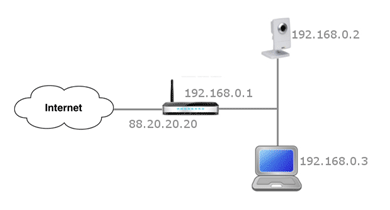

Si les solutions P2P ou VPN ne répondent pas aux besoins des utilisateurs, qui souhaitent avoir un accès rapide et continu au service de port spécifié l'appareil via Internet, les utilisateurs peuvent avoir à choisir le schéma traditionnel “Port Forwarding”. Bien que cela offre un accès facile aux périphériques, Il faut accorder une attention particulière aux contrôles de sécurité, parce que ces appareils seront visibles sur Internet. Si quelqu'un décide d'utiliser cette méthode, il est fortement recommandé que d'autres contrôles de sécurité sur l'hôte à utiliser pour mieux protéger l'appareil. Comme indiqué dans les guides “sécurité IPC”e” NVR sécurité”, le Hikivision a fourni un certain nombre de recommandations afin de mieux protéger ces appareils:

1) Réduire au minimum le nombre de ports exposés à Internet. Ne pas configurer l'adresse IP du périphérique DMZ, qui exposera votre appareil directement à un réseau externe. Seuls les transmettre ports réseau qui devraient être utilisés. par exemple, d'utiliser les services Web, seul port 443 il est transmis.

2) Évitez d'utiliser les ports génériques et les reconfigurer en tant que ports personnalisés. Après avoir modifié le port par défaut, vous permettra de réduire le risque que l'attaquant

deviner le port que vous utilisez. par exemple, la porte 443 Il est généralement utilisé pour HTTP. Il est recommandé de configurer un port personnalisé pour le service au lieu du port 443, et le port personnalisé doit être conforme à la règle du port TCP / IP (1 – 65535).

3) Activer le filtrage IP. Si vous avez des adresses IP statiques sur leurs appareils mobiles, vous pouvez créer une règle de filtrage avec une plage d'adresses IP (Votre fournisseur de services Internet à la maison, votre mobile

fournisseur de services, etc.) et permettent uniquement les périphériques de la règle de filtrage d'adresse IP spécifiée pour accéder au système.

Les conseils de sécurité ci-dessus peuvent augmenter la sécurité dans une certaine mesure, mais ceux-ci ne sont pas assez, et les utilisateurs doivent encore effectuer les opérations suivantes en tant que points de base:

1) Définir un mot de passe. Voir les recommandations du NIST pour la création de mot de passe fort. https://pages.nist.gov/800-63-3/sp800-63b.html

2) Mise à niveau vers le dernier firmware de l'appareil publié par Hikvision, aussitôt que possible.

Si possible, mettre vos appareils connectés à Internet derrière un VPN peut améliorer la sécurité du système essentiellement. Alors que les appareils ne Hikvision actuellement pas intégrés réseaux privés virtuels, vous pouvez déployer des serveurs VPN devant les appareils.