독서 시간: 이하 1 분

인터넷은 끊임없는 사이버 공격으로 범람하고 있는 것으로 널리 알려져 있습니다.. 인터넷에 연결되면, 장치는 모든 종류의 보안 문제에 직면하게 됩니다.. 그러므로, 일반적으로 장치를 인터넷에 직접 연결하지 않는 것이 좋습니다., 특별한 접근 목적이 없는 한. 외부 네트워크에 직접 액세스할 수 없음, 장치가 공격을 받을 확률이 크게 줄어듭니다.. 아직, 이것은 공격의 가능성을 배제하지 않습니다. 인터넷을 통해 장치를 볼 수 있도록 해야 하는 경우, 심층 방어 접근 방식을 사용하여 보호하는 것이 중요합니다.. 방화벽, VPN, 침입 탐지, 인터넷 액세스가 가능한 장치에서 암호화 및 이중 인증, 공격 위험을 줄이고 비정상적인 네트워크 트래픽을 경고하는 효과적인 방법입니다..

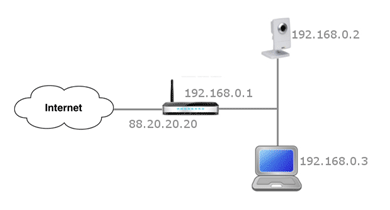

P2P 또는 VPN 솔루션이 사용자의 요구를 충족하지 못하는 경우, 인터넷을 통해 장치의 지정된 포트 서비스에 빠르고 원활하게 액세스하려는 사용자, 사용자는 전통적인 “포트 타겟팅”. 한편 장치에 쉽게 액세스할 수 있습니다., 보안 통제에 특별한 주의를 기울여야 합니다., 이러한 장치는 인터넷에서 볼 수 있기 때문에. 누군가이 방법을 사용하기로 결정한 경우, 장치를 더 잘 보호하기 위해 호스트의 다른 보안 제어를 사용하는 것이 좋습니다.. 가이드에 나와 있는 것처럼 “IPC 보안”이자형” NVR 보안”, Hikivision은 이러한 장치를 더 잘 보호하기 위해 일련의 권장 사항을 제공했습니다.:

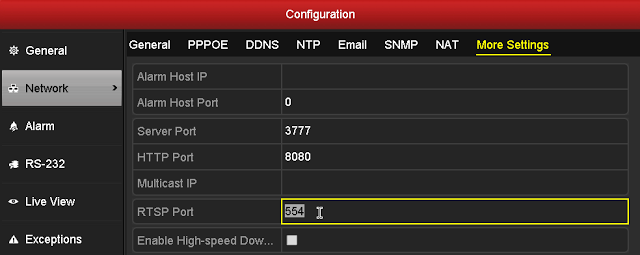

1) 인터넷에 노출되는 포트 수 최소화. DMZ에 대한 장치 IP 주소를 구성하지 마십시오., 장치를 외부 네트워크에 직접 노출. 사용해야 하는 네트워크 포트만 전달. 예를 들면, 웹 서비스를 사용하기 위해, 문만 443 전달된다.

2) 일반 포트 사용을 피하고 사용자 지정 포트로 재구성. 기본 포트를 변경한 후, 공격자가

당신이 사용하는 포트를 추측. 예를 들면, 문 443 일반적으로 HTTP에 사용됩니다.. 사용자가 서비스에 대한 사용자 지정 포트를 구성하는 대신 443, 사용자 지정 포트는 TCP 포트 규칙을 준수해야 합니다. / IP (1 – 65535).

3) IP 필터링 사용. 원격 장치에 고정 IP 주소가 있는 경우, IP 범위로 필터 규칙을 만들 수 있습니다. (가정 인터넷 서비스 제공업체, 당신의 휴대 전화

서비스 제공자, 등.) IP 주소 필터링 규칙에 지정된 장치만 시스템에 액세스하도록 허용.

위의 보안 제안은 보안을 어느 정도 향상시킬 수 있습니다., 그러나 이것들은 충분하지 않다, 사용자는 여전히 기본 사항으로 다음을 수행해야 합니다.:

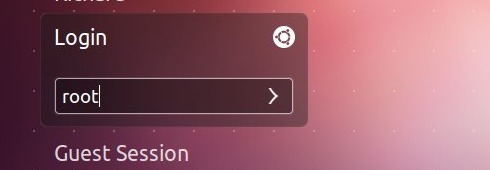

1) 강력한 비밀번호 설정. 강력한 암호 생성을 위한 NIST 권장 사항 참조. https://pages.nist.gov/800-63-3/sp800-63b.html

2) Hikvision에서 출시한 최신 장치 펌웨어 업데이트, 최대한 빨리.

가능하다면, 인터넷에 연결된 장치를 VPN 뒤에 배치하면 시스템 보안이 크게 향상될 수 있습니다.. Hikvision 장치에는 현재 VPN이 내장되어 있지 않습니다., 장치 앞에 VPN 서버를 구현할 수 있습니다..