阅读时间: 少于 1 分钟

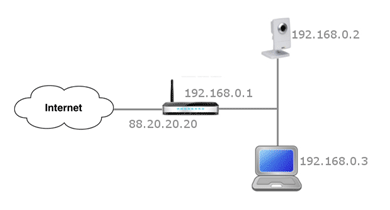

众所周知,互联网被不断的网络攻击所淹没. 一旦连接到互联网, 设备将面临各种安全问题. 所以, 通常建议设备不要直接连接到 Internet。, 除非有特殊的访问目的. 不能直接访问外网, 设备被攻击的概率将大大降低。. 然而, 这并不排除攻击的可能性. 当需要使设备在 Internet 上可见时, 使用深入的方法防御来保护它很重要. 防火墙, VPN, 入侵检测, 可以访问 Internet 的设备上的加密和双因素身份验证, 是降低攻击风险和提醒您网络流量异常的有效方法.

如果 P2P 或 VPN 解决方案不能满足用户的需求, 希望通过 Internet 快速连续访问设备的指定端口服务的人, 用户可能不得不选择传统的 “转发端口”. 同时,它提供了对设备的轻松访问。, 应特别注意安全控制, 因为这些设备可以从Internet上看到. 如果有人决定使用此方法, 强烈建议使用主机上的其他安全控件更好地保护设备. 如指南所示 “IPC安全性”Ë” NVR安全性”, 海奇威视已提供了一系列建议,以更好地保护这些设备:

1) 最小化暴露给Internet的端口数. 请勿将设备的IP地址设置为DMZ, 这会将您的设备直接暴露给外部网络. 仅转发要使用的网络端口. 例如, 使用网络服务, 只有门 443 转发.

2) 避免使用通用端口,并将其重新配置为自定义端口. 更改默认端口后, 您将降低攻击者的风险

猜猜你正在使用的门. 例如, 门 443 通常用于HTTP. 建议用户为服务配置一个自定义端口,而不是该端口 443, 并且自定义端口必须符合TCP端口规则 / 知识产权 (1 – 65535).

3) 启用IP过滤. 如果远程设备上有静态IP地址, 您可以创建一个IP范围的过滤规则 (您的家庭互联网服务提供商, 你的手机

服务提供者, 等等。) 并且仅允许IP地址过滤规则中指定的设备访问系统.

以上安全建议可以在一定程度上增加安全性, 但这些还不够, 用户还需要做以下几点作为基本点:

1) 设置强密码. 请参阅 NIST 建议以创建强密码. https://pages.nist.gov/800-63-3/sp800-63b.html

2) 更新到海康威视发布的最新设备固件, 尽早.

如果可能的话, 将您的 Internet 连接设备置于 VPN 之后可以显着提高系统安全性. 虽然海康威视设备目前没有内置 VPN, 可以在设备前实现 VPN 服务器.